Trotinetele electrice au devenit rapid un mijloc de transport urban preferat, promiţând o soluţie ecologică şi convenabilă pentru deplasările de zi cu zi. Însă o cercetare ştiinţifică recentă aruncă o umbră întunecată asupra acestei tehnologii aparent inofensive, dezvăluind că aceste dispozitive sunt vulnerabile la atacuri cibernetice sofisticate care pot pune în pericol siguranţa utilizatorilor.

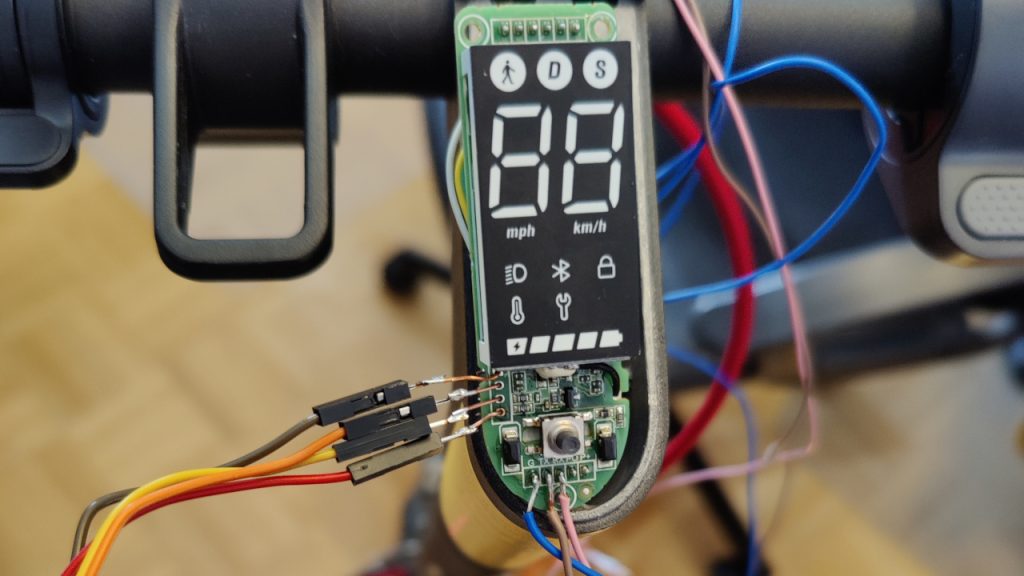

Un echipă de cercetători în securitate cibernetică a realizat prima evaluare comprehensivă de securitate și confidențialitate a componentelor interne ale trotinetelor electrice. Focalizându-se pe modelele populare Xiaomi M365 (2016) și ES3 (2023), precum și pe aplicația companionă Mi Home, experții au descoperit patru vulnerabilități critice de design care pot fi exploatate de către atacatori.

Cercetarea evidențiază o realitate îngrijorătoare: sistemele alimentate cu baterii și conectate wireless, cunoscute sub denumirea de BES (Battery-powered Embedded Systems), au devenit omniprezente în viața noastră, dar suprafețele lor de atac interne rămân slab studiate și protejate.

Pe baza vulnerabilităților identificate, cercetătorii au dezvoltat patru tipuri de atacuri noi, denumite colectiv „E-Trojans”. Aceste atacuri pot fi executate la distanță sau prin proximitate wireless, afectând în mod direct siguranța, securitatea, disponibilitatea și confidențialitatea ecosistemului de trotinete electrice Xiaomi.

Una dintre cele mai alarmante descoperiri este posibilitatea implementării unui „ransomware pentru baterii” care exploatează vulnerabilitatea de subtensiune a sistemului de management al bateriei (BMS). Prin intermediul acestui atac, un hacker poate provoca în mod artificial scăderea tensiunii bateriei și poate cere o răscumpărare pentru restabilirea funcționării normale a trotinetei.

Un al doilea tip de atac permite urmărirea utilizatorilor prin tehnica de „fingerprinting” a componentelor interne ale BES-ului, compromițând astfel intimitatea și confidențialitatea datelor.

Vulnerabilitățile descoperite nu sunt doar teoretice. Cercetătorii au implementat cu succes toate cele patru atacuri pe modelele M365 și ES3, confirmând empiric eficacitatea și practicabilitatea acestora. Mai îngrijorător este faptul că, cu eforturi suplimentare de inginerie inversă, aceste atacuri pot fi adaptate și la alte sisteme BES cu vulnerabilități similare.

Echipa de cercetare a dezvoltat un toolkit modular și ieftin, numit „E-Trojans”, care demonstrează modul în care firmware-ul BMS poate fi modificat prin patch-uri binare pentru a adăuga capabilități malițioase. Toolkit-ul include chiar și o aplicație Android funcțională cu backend pentru ransomware-ul de baterii.

Conștienți de gravitatea problemei, cercetătorii propun patru contramăsuri practice pentru a remedia vulnerabilitățile identificate și pentru a îmbunătăți securitatea și confidențialitatea ecosistemului de trotinete electrice Xiaomi.

Această cercetare pune în evidență o provocare mai largă a erei digitale: pe măsură ce din ce în ce mai multe dispozitive din viața noastră de zi cu zi devin „inteligente” și conectate, suprafața de atac pentru potențialii hackeri se extinde exponențial. Trotinetele electrice, care păreau să fie simple mijloace de transport, se dovedesc a fi de fapt computere complexe pe roți, cu toate riscurile cibernetice asociate.

Pentru utilizatorii de trotinete electrice, această cercetare subliniază importanța actualizării regulate a firmware-ului și a aplicațiilor companion, precum și necesitatea achiziționării dispozitivelor de la producători cu reputație în domeniul securității cibernetice.

Pentru industrie, studiul reprezintă un apel urgent la acțiune pentru implementarea unor standarde de securitate mai riguroase în dezvoltarea sistemelor BES. Producătorii trebuie să trateze securitatea cibernetică nu ca o caracteristică opțională, ci ca o componentă fundamentală a design-ului produsului.

Această cercetare deschide calea pentru o nouă generație de studii de securitate asupra dispozitivelor de mobilitate electrică și subliniază necesitatea unei abordări proactive în protejarea infrastructurii de transport urban modern împotriva amenințărilor cibernetice emergente.

sursa : https://arxiv.org/abs/2411.17184

Marius C. Matei